堡壘機虛擬化

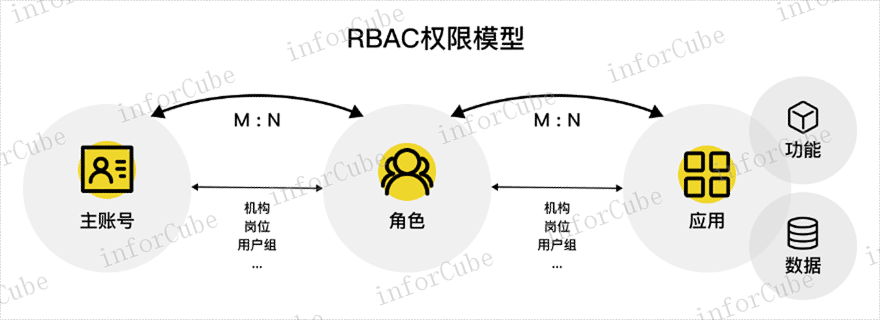

現代IAM的挑戰——多云環境與機器身份激增。隨著數字化轉型的深入,IAM的管轄范圍正面臨兩大擴張挑戰。首先是多云/混合云環境,員工和系統需要同時訪問AWS、Azure、GoogleCloud及本地數據中心的資源,統一的身份聯邦和跨云權限管理變得至關重要。其次是機器身份的指數式增長。在微服務、API經濟和物聯網時代,應用程序、容器、自動化腳本、IoT設備之間的訪問量已遠超人機交互。為這些“非人”實體安全地頒發、輪換和管理身份,防止它們成為非法侵入跳板,已成為現代IAM必須解決的、規模空前的新課題。特權賬號管理是企業信息安全體系的重要組成部分。堡壘機虛擬化

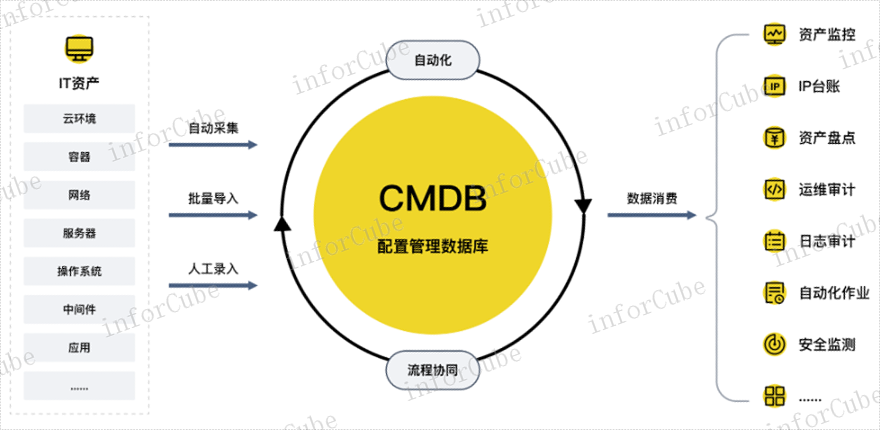

CMDB——ITIL與IT服務管理的基石。在IT服務管理(ITSM)的領域,尤其是遵循ITIL最佳實踐的企業中,CMDB并非一個可選項,而是基石。它像一條無形的絲線,將各個ITIL流程緊密地串聯起來。當處理事件管理時,工程師可以通過CMDB識別故障配置項(CI)并分析其影響范圍,加速故障排除。在問題管理中,通過分析具有相似屬性的CI的歷史故障數據,可以識別根本原因。變更管理更是重度依賴CMDB,任何變更實施前,都必須評估CMDB中記錄的關聯關系,以預測影響范圍。此外,發布管理、服務資產與配置管理本身,以及服務級別管理(SLA),都需要CMDB提供準確的服務組件及其關系數據來支撐決策和協議履行。沒有可靠的CMDB,ITSM流程就如同建立在流沙之上,效率與質量無從談起。資產分類是否支持智能識別異常的登錄行為,如異地IP頻繁嘗試等情況?

CMDB的成功秘訣——數據質量與治理。一個CMDB項目的敵人不是技術,而是低劣的數據質量。“垃圾進,垃圾出”的法則在此體現得淋漓盡致。如果CMDB中的數據過時、不準確或不完整,那么基于它做出的任何決策都將充滿問題。因此,構建CMDB是第一步,持續的數據治理才是成功的生命線。這需要建立明確的數據責任人制度,規定每個CI由誰負責維護和更新。同時,必須建立嚴格的數據錄入和變更流程,并與ITSM流程(尤其是變更管理)無縫集成,確保任何基礎設施的變更都能觸發CMDB的同步更新。自動化發現工具是維持數據新鮮度的關鍵武器,但輔以定期的人工審計和校驗,才能構建一個可信、可用的CMDB。

IAM與零信任架構——從不信任,永遠驗證。“從不信任,始終驗證”是零信任安全模型的關鍵理念,而IAM正是實現這一理念的“心臟與大腦”。在零信任世界里,網絡位置不再表示信任(內網不等于安全),每一次訪問請求,無論來自何處,都必須經過嚴格的身份認證和上下文授權。IAM系統在此過程中,持續評估訪問請求是否安全:請求者使用的設備是否合規?其行為是否異常?訪問時間是否在常規范圍?一旦發現不安全的因素,系統可以要求進行多因素認證(MFA),甚至直接拒絕訪問。IAM將靜態的、一次性的“邊界門禁”思維,轉變為動態的、持續的、基于身份的“隨身安檢”模式,為企業在無邊界網絡中構建了動態自適應的安全能力。會話監控與錄像是追蹤特權操作、進行事后溯源的重要手段。

CMDB是ITSM的“信息心臟”,它是一個集中存儲所有IT資產(配置項-CI)及其相互關系的數據庫。CMDB的價值遠不止于是一份資產的清單;它通過理清“什么設備運行什么服務”、“什么數據庫關聯著什么應用”、“服務之間的依賴關系如何”等關鍵信息,為事件影響分析、問題根因追蹤、變更風險評估提供至關重要的數據支撐。一個準確、更新的CMDB是實現許多ITSM流程自動化與智能化的基石,決定著服務的質量,但其建設也面臨著數據準確性維護的巨大挑戰。CMDB的價值不在于存儲數據本身,而在于清晰呈現資產間的關聯關系和依賴關系。POWERSHELL

服務請求管理旨在處理用戶標準的常規請求,如軟件安裝或權限申請。堡壘機虛擬化

事件管理流程的關鍵目標是盡快解決問題,讓服務正常的運營,以減少對業務的中斷影響。它側重于解決“現象”而非處理“根源”。當用戶報告服務中斷或質量下降時(如無法登錄系統、打印機故障、網絡連接中斷),事件管理流程被觸發。服務臺和運維團隊利用知識庫、預定義的腳本和解決方案,力求能夠找到臨時的解決方案(Workaround)或能夠直接性修復。該流程的關鍵指標是平均解決時間(MTTR),其效率直接決定了用戶對IT服務的直接感知。堡壘機虛擬化

- 崇明區本地新媒體運營優勢 2025-12-21

- 會計財務軟件好用 2025-12-21

- 蘇州品牌數字內容制作服務供應 2025-12-21

- 上海常規PTI試驗粉塵 2025-12-21

- 海東品牌汽車銷售咨詢報價 2025-12-21

- 普陀區咨詢阻燃材料檢測供應 2025-12-21

- 山東精裝交付第三方巡檢價格 2025-12-21

- 杭州錢塘區集資詐騙刑事辯護懷孕 2025-12-21

- 于都高性價比小程序實施 2025-12-21

- 上海一站式商賬管理規范 2025-12-21