故障定位

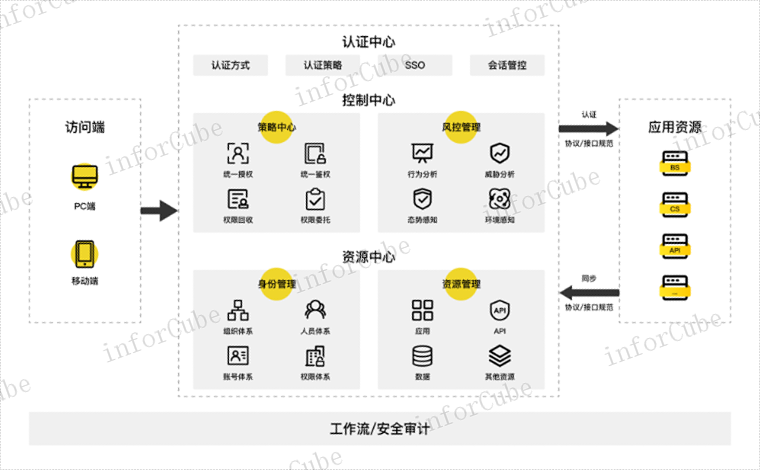

IAM與零信任架構——從不信任,永遠驗證。“從不信任,始終驗證”是零信任安全模型的關鍵理念,而IAM正是實現這一理念的“心臟與大腦”。在零信任世界里,網絡位置不再表示信任(內網不等于安全),每一次訪問請求,無論來自何處,都必須經過嚴格的身份認證和上下文授權。IAM系統在此過程中,持續評估訪問請求是否安全:請求者使用的設備是否合規?其行為是否異常?訪問時間是否在常規范圍?一旦發現不安全的因素,系統可以要求進行多因素認證(MFA),甚至直接拒絕訪問。IAM將靜態的、一次性的“邊界門禁”思維,轉變為動態的、持續的、基于身份的“隨身安檢”模式,為企業在無邊界網絡中構建了動態自適應的安全能力。自動化的工作流可以確保特權訪問請求得到及時且合規的審批。故障定位

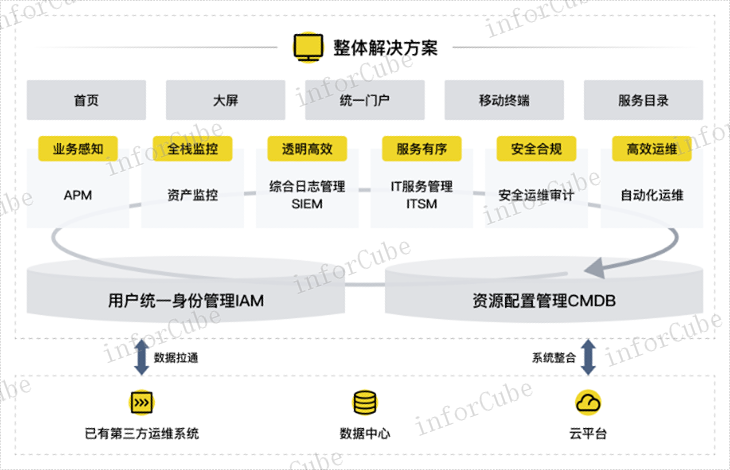

CMDB——ITIL與IT服務管理的基石。在IT服務管理(ITSM)的領域,尤其是遵循ITIL最佳實踐的企業中,CMDB并非一個可選項,而是基石。它像一條無形的絲線,將各個ITIL流程緊密地串聯起來。當處理事件管理時,工程師可以通過CMDB識別故障配置項(CI)并分析其影響范圍,加速故障排除。在問題管理中,通過分析具有相似屬性的CI的歷史故障數據,可以識別根本原因。變更管理更是重度依賴CMDB,任何變更實施前,都必須評估CMDB中記錄的關聯關系,以預測影響范圍。此外,發布管理、服務資產與配置管理本身,以及服務級別管理(SLA),都需要CMDB提供準確的服務組件及其關系數據來支撐決策和協議履行。沒有可靠的CMDB,ITSM流程就如同建立在流沙之上,效率與質量無從談起。IT管理標準CMDB是IT服務目錄的底層支撐,確保服務目錄中的組件關系準確無誤。

部署和運維堡壘機并非沒有挑戰。常見的挑戰包括:性能瓶頸:所有流量集中轉發可能帶來網絡延遲,尤其是圖形協議(RDP/VNC),需通過集群和負載均衡來優化。單點故障:堡壘機自身成為關鍵單點,需采用高可用(HA)集群部署來維持業務連續性。用戶體驗:額外的登錄步驟可能引起運維人員抵觸,需通過單點登錄(SSO)集成、友好的客戶端等提升體驗。自身安全:堡壘機需進行安全加固(如嚴格的操作系統加固、密切的漏洞關注),并對其自身的操作進行嚴格審計。

堡壘機并非孤立的系統,而是企業特權訪問管理(PAM) 體系中的重要執行組件。它與特權賬號密碼庫、Just-In-Time權限提升等功能緊密協同。典型工作流是:用戶首先通過PAM平臺申請某個目標資產的臨時訪問權限,審批通過后,PAM系統會動態地將該用戶和賬號的授權信息同步至堡壘機,并設定訪問時間窗。權限到期后,授權自動回收。這種集成實現了從賬號密碼管理到訪問授權、再到操作審計的全程閉環管理,將靜態、持久的權限轉變為動態、臨時的訪問憑證,提升了特權安全性。 初始CMDB的 population(數據填充)應優先利用自動化發現工具,而非手動錄入。

特權訪問管理——守護IT的“王冠明珠”。在所有身份中,有一類賬戶擁有至高無上的權力,如系統管理員、數據庫管理員賬戶,它們被稱為特權賬戶。這些賬戶是非法者夢寐以求的“王冠明珠”,一旦被竊取,整個企業IT基礎設施將門戶大開。特權訪問管理(PAM)是IAM體系中專門針對此類高危賬戶的子領域。PAM的關鍵實踐包括:將特權密碼存入安全庫,使用時需按需申請和審批,而非明文掌握在個人手中;對特權會話進行全程監控和錄像,如同銀行金庫的監控;特權訪問,確保管理員只在執行特定任務時獲得臨時權限。PAM是縱深防御體系中保護資產的一道關鍵防線。建立以ITIL等最佳實踐框架為指導的服務流程,能幫助提升IT服務的效率與質量。ITSM認證

自動化的發現和掃描工具是保持CMDB數據準確性和實時性的關鍵技術手段。故障定位

SiCAP-IAM的身份風險管控,利用閾值及數據分析方式對賬號的風險情況進行分析,識別出活躍賬號、僵尸賬號、弱口令賬號、孤兒賬號等風險賬號,通過自動化腳本實現對賬號的自動鎖定、自動刪除等處理操作,同時可以設置事件監控機制,實時監測賬號的開通、鎖定、密碼過期、賬號到期等活動,并通過郵件、短信等方式發送風險通知;利用行為分析引擎對用戶行為進行實時監控和分析,可識別用戶異常訪問時間、登錄頻率異常、登錄環境異常、登錄次數異常等,從而及時發現潛在的安全風險。同時SiCAP-IAM建立自動化決策引擎,根據異常行為的嚴重程度和風險評估,自動或手動設置觸發相應的響應操作,根據預設策略進行阻斷、二次認證或放行等操作,以提高系統的安全性。故障定位

- 崇明區本地新媒體運營優勢 2025-12-21

- 會計財務軟件好用 2025-12-21

- 蘇州品牌數字內容制作服務供應 2025-12-21

- 上海常規PTI試驗粉塵 2025-12-21

- 海東品牌汽車銷售咨詢報價 2025-12-21

- 普陀區咨詢阻燃材料檢測供應 2025-12-21

- 山東精裝交付第三方巡檢價格 2025-12-21

- 杭州錢塘區集資詐騙刑事辯護懷孕 2025-12-21

- 于都高性價比小程序實施 2025-12-21

- 上海一站式商賬管理規范 2025-12-21